网络安全攻击事件应急响应报告

网络安全攻击事件应急响应报告

1.事件描述

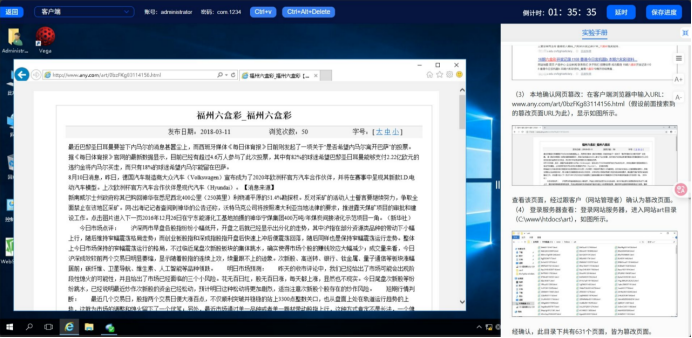

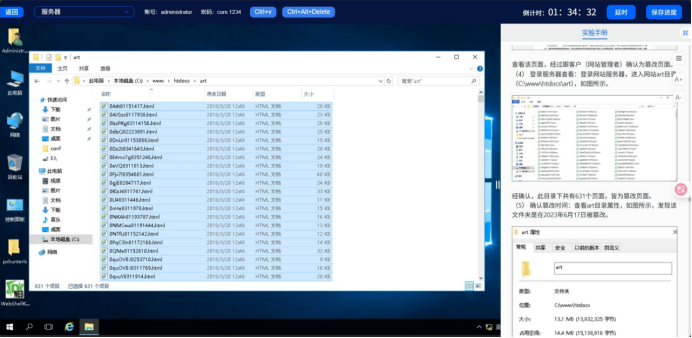

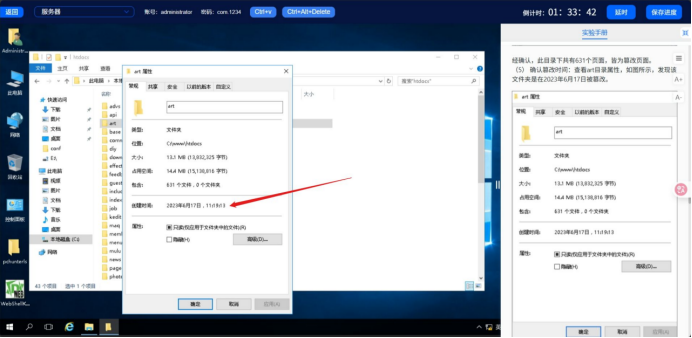

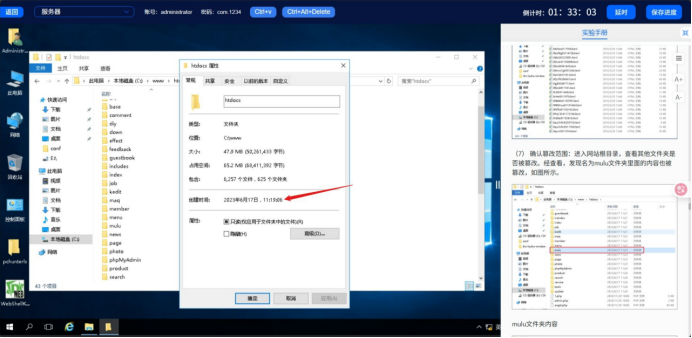

2025年6月12日,攻击者篡改了本单位门户网站www.any.com的两个目录,分别是art目录和mulu目录。攻击者向art目录新增了631个篡改页面,向mulu目录新增了431个篡改页面。

表1 异常通信记录

| 事件类型 | 时间 | 源IP | 源端口 | 目的IP | 目的端口 |

| 可疑TCP连接 | 2023.6.17 | 192.168.1.3 | 50850 | 192.168.1.2 | 1604 |

我单位高度重视,迅速组织技术人员对事件进行分析。

2.分析依据

本次报告结果以如下材料和数据作为分析依据:

(1)网页服务器异常相关截图

- 网站页面被篡改

2.服务器在2023年6月17日被篡改,分别对art目录新增了631个篡改页面,以及向mulu目录新增了431个篡改页面

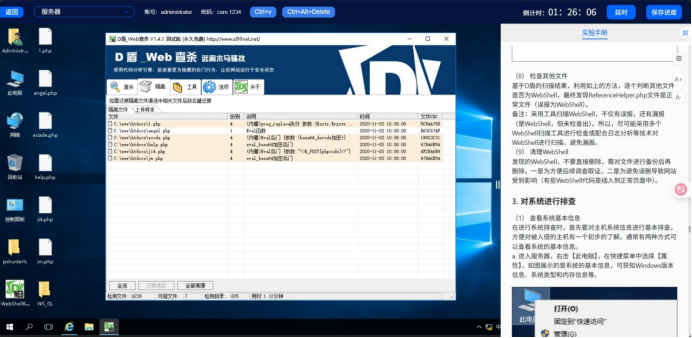

(2)网页服务器被插入后门相关截图

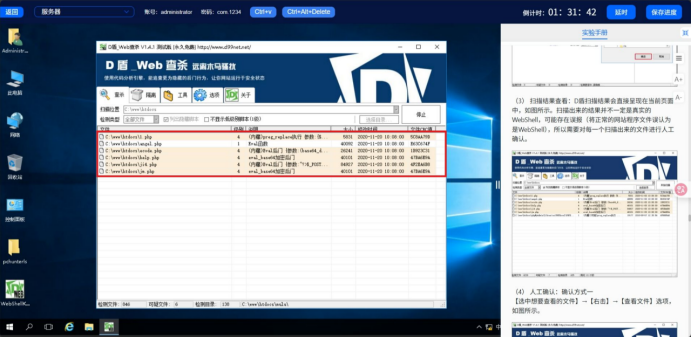

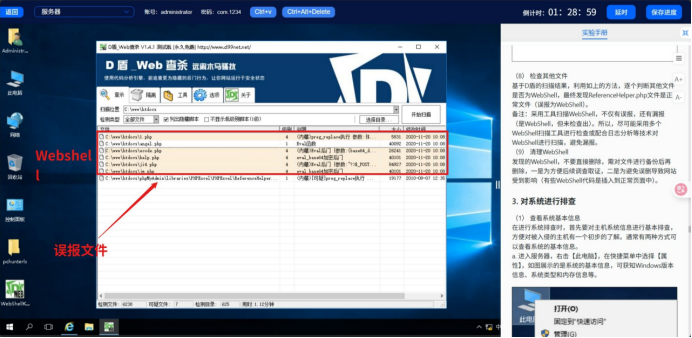

1.使用D盾进行WebShell扫描,对服务器进行查杀,筛选出如下可疑文件

2.通过不同方式对可疑文件进行确认,基于D盾的扫描结果,逐个判断其他文件是否为WebShell,最终发现ReferenceHelper.php文件是正常文件(误报为WebShell),其余为木马文件。

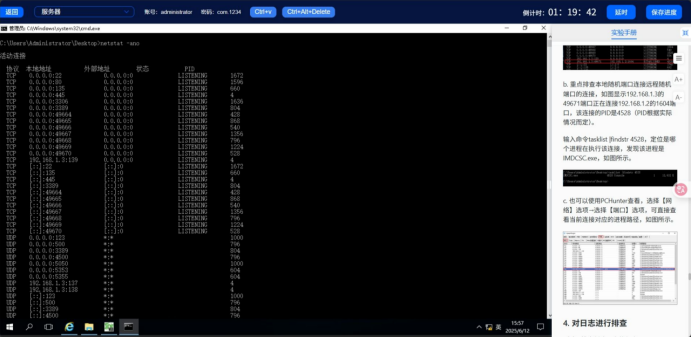

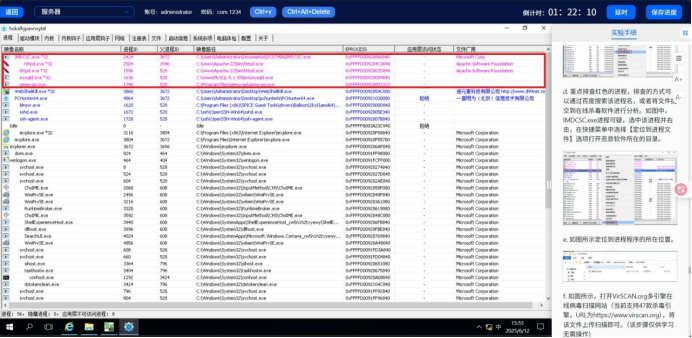

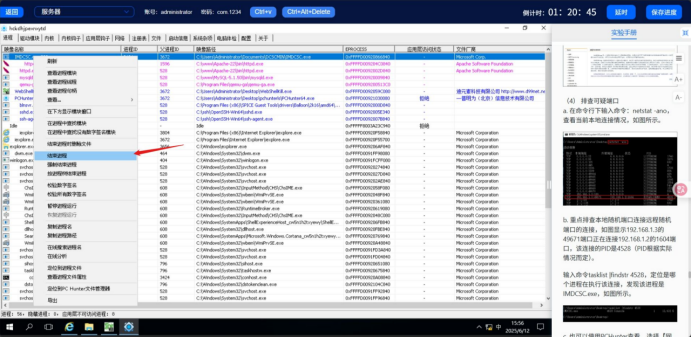

(3)可疑通信流量以及进程相关截图

- 使用PCHunter 和命令行检测到可疑本地TCP连接,通过 PCHunter 对进程进行排查,发现如下可疑进程

经过确认,IMDCSC.exe 为恶意软件

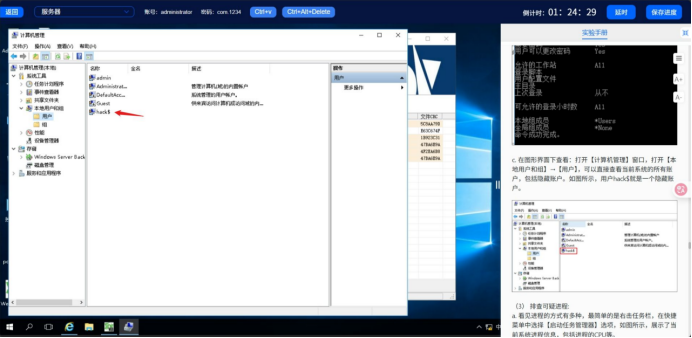

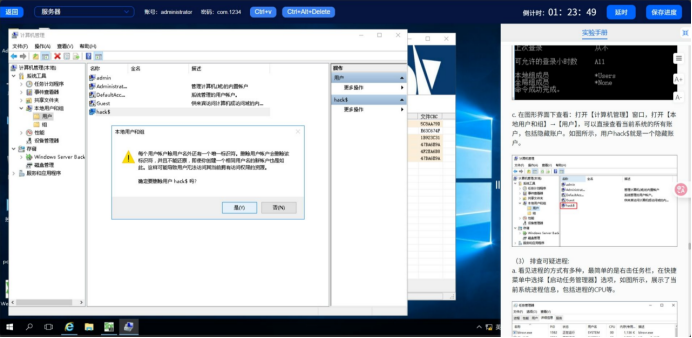

(4)可疑账户排查以及相关截图

- 通过计算机管理窗口,可以直接查看当前系统的所有账户,包括隐藏账户。如图所示,用户hack$为可疑账户。

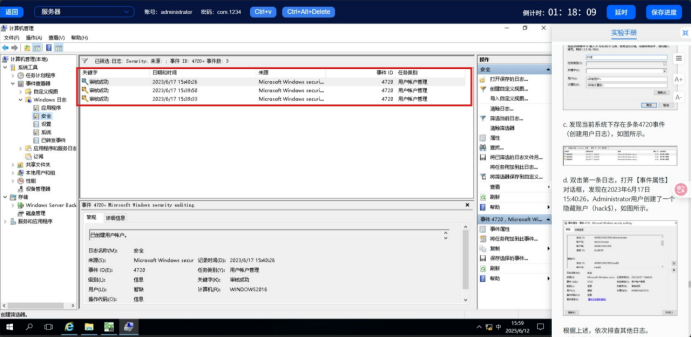

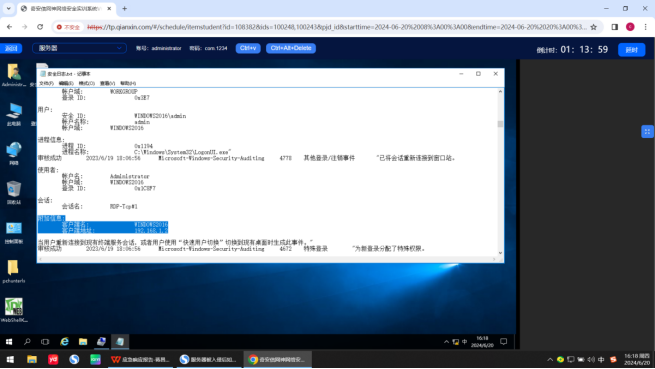

(5)Windows安全日志排查以及相关截图

1.通过查看Windows系统安全日志,筛选4720号事件,结果如图所示,发现在2023年6月17日15:40:26,Administrator用户创建了一个隐藏账户(hack$)。

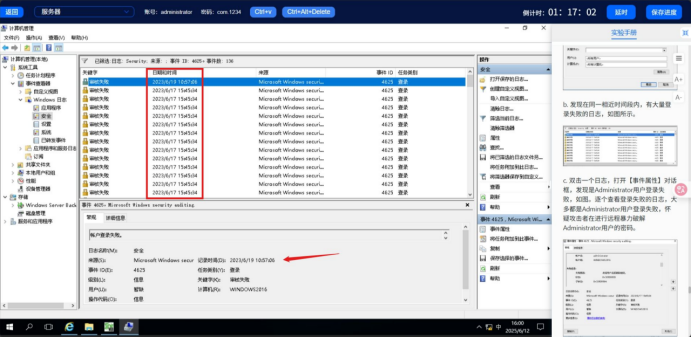

2.通过查看Windows系统安全日志,筛选4625号事件,排查登录失败日志,发现在同一相近时间段内,有大量登录失败的日志,如图所示,逐个查看登录失败的日志,大多都是Administrator用户登录失败,怀疑攻击者在进行远程暴力破解Administrator用户的密码。

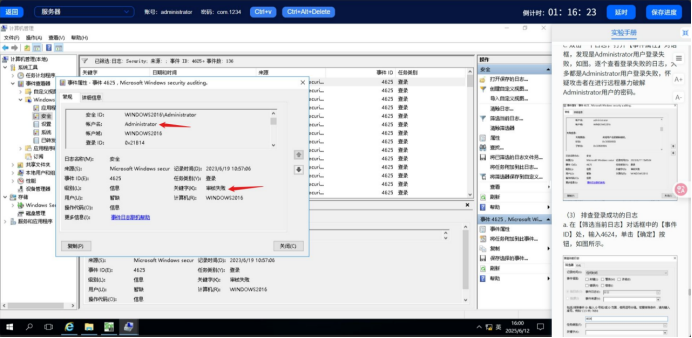

3. 通过查看Windows系统安全日志,筛选4624号事件,排查登录成功的日志,发现账户(hack$)在2023年6月17日15:49:22登录成功,如图所示。

基于上述过程,可大体预测出黑客可能的攻击流程为:攻击者在2023年6月17日15点多,对Administrator账户进行了暴力破解,暴力破解后,在17日15:40:26,使用Administrator账户创建了隐藏账户hack,随后hack在17日15:49:22远程登录了操作系统,并于17日17:09:38注销登录。

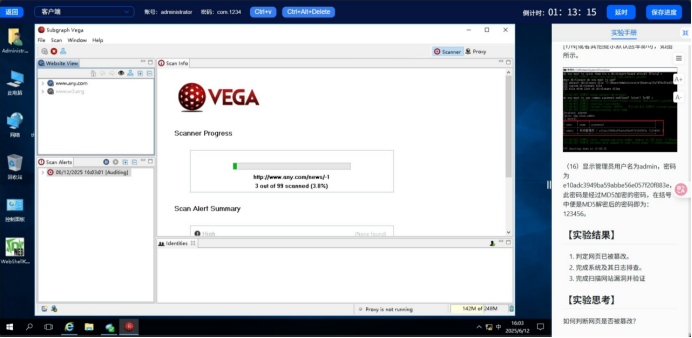

(5)网站漏洞扫描相关截图

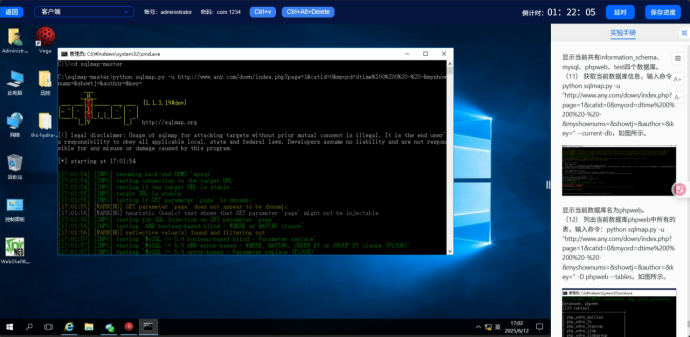

- 通过VEGA引擎对站点进行漏洞扫描,确认了网站的down/index.php存在SQL注入漏洞。

2.通过SQLMAP脚本手动确认了站点存在SQL注入漏洞

3.事件分析

3.1 网络拓扑结构

我单位网络拓扑结构,如下图1所示。

图1 网络拓扑结构图

图1 网络拓扑结构图

通过对攻击行为和攻击目标进行分析,整理了攻击路径转译拓扑结构图,如图2所示。

图2 攻击路径转译拓扑结构图

图2 攻击路径转译拓扑结构图

3.2 攻击路径分析

通过Web服务器安全日志的分析,发现攻击地址,详见下表2。

表2 攻击IP

| 序号 | 攻击IP | 被攻击IP |

| 1 | 192.168.1.2 | 192.168.1.3 |

部分分析依据如下图3所示。

图3 攻击IP截图

4.处置措施

(1)清理WebShell

一是为方便后续调查取证,二是为避免误删导致网站受到影响,对发现的WebShell,对文件进行备份后再删除

(2)清理可疑账户

删除可疑用户hack$。

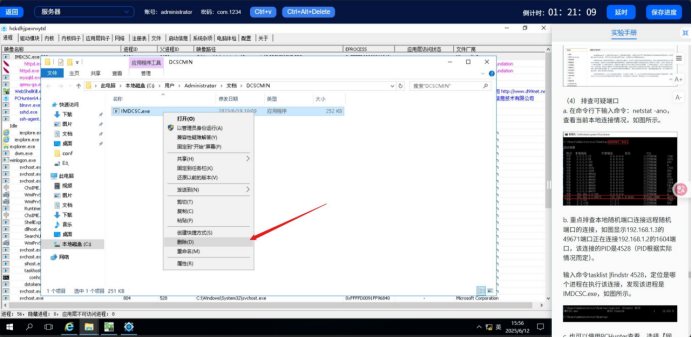

(3)清理可疑进程以及恶意软件

在结束可疑进程IMDCSC.exe 后,删除该恶意软件

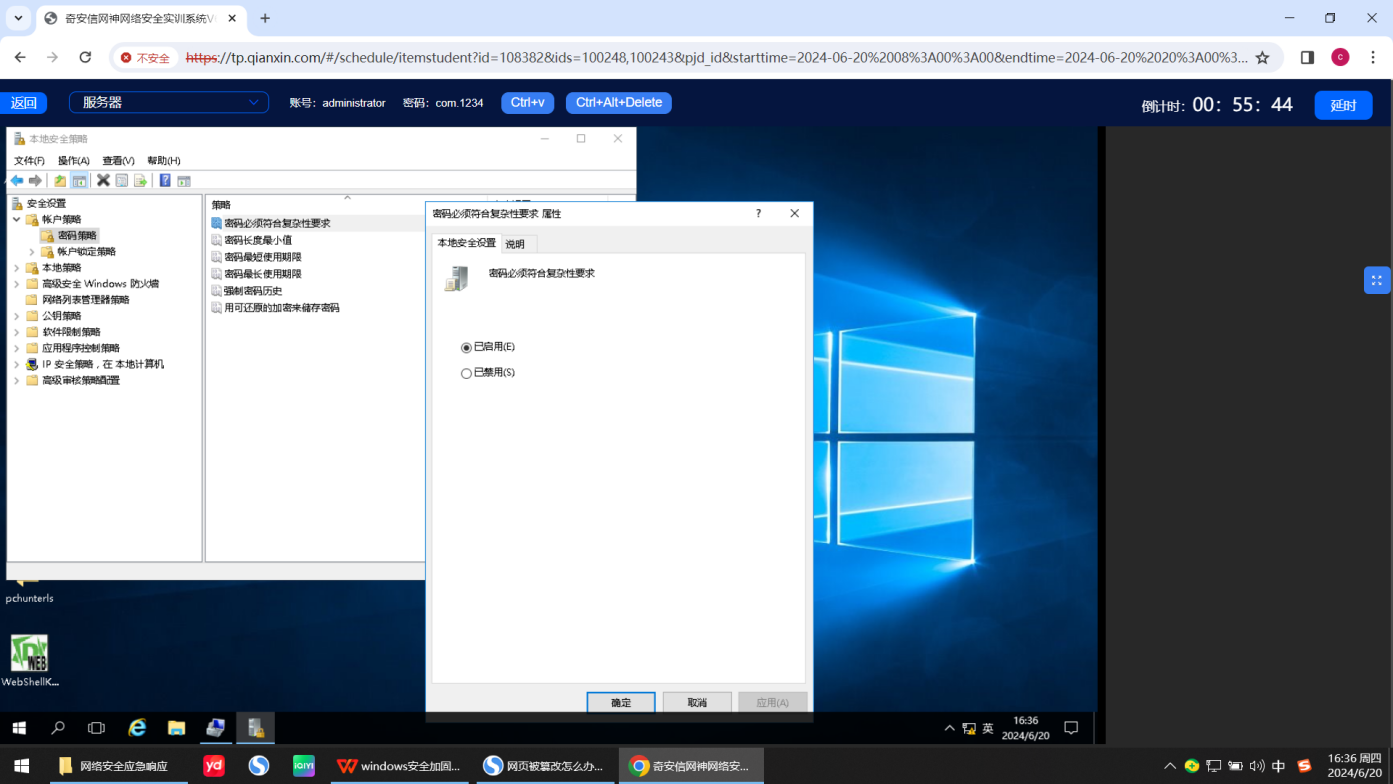

(4)为防再次被爆破,设置密码安全策略对系统进行加固

开启密码必须符合复杂度要求并设置密码必须最小是10字符

(5)修复处于/down/index.php处的SQL注入漏洞,对参数进行过滤以防止直接解析SQL语句。并对MySQL进行安全加固MySQL安全加固包括账户权限最小化、强密码策略、禁用远程root、关闭危险功能、限制访问IP、启用日志与SSL加密、定期备份、及时更新补丁及部署安全审计。

(6)全量备份查杀干净的web服务器数据。并对Windows系统进行全面加固:系统备份确保数据可恢复,配置系统安全策略强化访问控制,FTP服务加固限制匿名访问,账户口令加固实施强密码和定期更换,注册表安全配置禁止危险操作,全面降低被入侵风险。